Cyber-attacchi: serve un’altra Greta per un rischio globale?

Ottobre

2019

In Italia, oltre 1500 attacchi gravi nel 2018

Sono stati 1552 gli attacchi notevoli rilevati: un numero superiore del 38% a quanto registrato nel 2017 e che porta il totale dal 2011 a 8400 casi. Un salto di qualità c’è stato a livello di severity media degli attacchi, con tutte le conseguenze del caso in termini di danni procurati, tant’è che il cybercrime, cioè l’attività informatica che prende di mira persone attraverso furto di identità e di dati o aziende, è ormai considerato a un livello secondario di pericolosità pur essendo ancora la ragione principale degli attacchi: l’80% appartiene a questa tipologia.

Cyberguerriglia e Cyberspionaggio: le minacce salgono di livello

Cosa c’è di più grave? Innanzitutto, la cosiddetta “cyberguerriglia”, cioè la capacità da parte dei governi internazionali di usare gli strumenti e gli attacchi informatici come canali attraverso cui alimentare pressioni verso altri Paesi evitando una esposizione esplicita e pericolosa: i dati dicono che questo fenomeno ha numeri contenuti ma le dimensioni dei singoli attacchi sono enormi. In forte diffusione invece negli ultimi anni, sono le attività di cyber spionaggio e sabotaggio che vanno dalle campagne di “fake news” alle infiltrazioni per il furto di informazioni allo scopo di preparare attacchi politici o economici. A questo proposito, gli attacchi diretti verso i sistemi informatici delle istituzioni governative, o di loro contractors o consulenti, sono in crescita così come lo sono le infrastrutture di importanza critica per un Paese.

Azioni “industriali”: gli attacchi diretti a “multiple targets”

Tuttavia, l’evoluzione dei soggetti protagonisti degli attacchi informatici ha portato a prediligere azioni su larga scala con un approccio che viene definito industriale e che pertanto viene rivolto a più obiettivi contemporaneamente: per questo la cosiddetta categoria “multiple targets” è, dice Clusit 2019, la principale rappresentando un quinto degli attacchi registrati davanti appunto a quella “Gov”, al settore sanitario e a quello finanziario-bancario. Sotto il profilo geografico, escludendo gli attacchi con bersagli multipli che varcano ogni confine di tipo nazionale, le vittime delle cyber operazioni sono per lo più da individuare nell’area americana soprattutto per quanto riguarda le categorie “Gov” e “Healthcare”.

L’allarme Clusit: tecniche di attacco “semplici” ancora molto efficaci

Un fattore allarmante che emerge da Clusit, alla luce della apparente consapevolezza del rischio informatico da parte di organizzazioni pubbliche e private, arriva dall’efficacia ancora molto elevata di tecniche di attacco considerate dagli esperti più banali e conosciute: il 62% degli attacchi gravi è ancora compiuto facendo ricorso a modalità come SQLi, DDos, Phishing e malware semplici con gradi quindi di sofisticatezza e di costi tutto sommato contenuti. D’altro canto comunque, l’industria del cyber crimine non resta ferma come emerso in precedenza e, accanto al primato del malware, si amplia la categoria delle aggressioni avvenute con strumenti sconosciuti.

Malware, la tecnica più diffusa e più costosa per le vittime

I casi di malware, dice lo studio annuale di Accenture sui costi del cybersecurity, sono anche quelli che comportano per le organizzazioni un maggiore esborso per rimediare all’evento: 2,6 milioni di dollari è la quantificazione fatta raccogliendo le informazioni da oltre 350 soggetti appartenenti a 16 settori industriali in 11 Paesi, un ammontare costituito in prevalenza dai danni causati dalla perdita di informazioni rilevanti. Questo fattore risulta decisivo anche nel fare lievitare gli impatti economici (2,3 milioni di dollari) stimati per una organizzazione vittima di attacchi informatici “web-based” che si collocano al secondo posto della graduatoria.

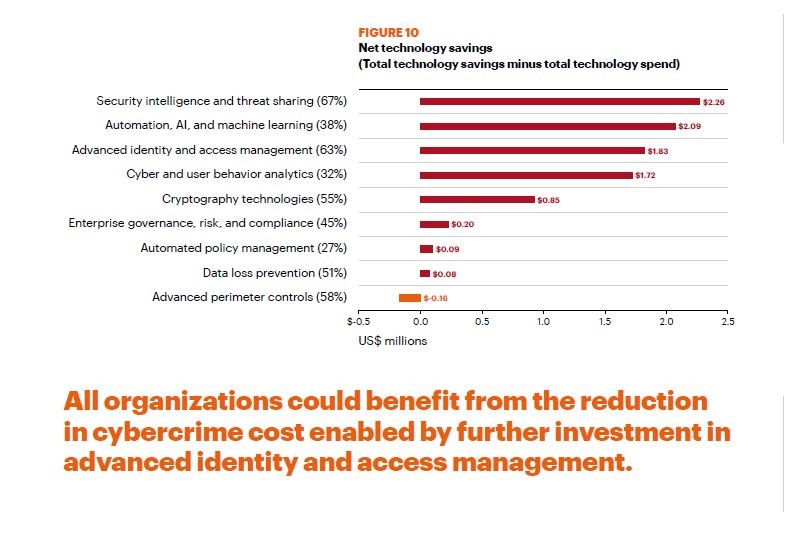

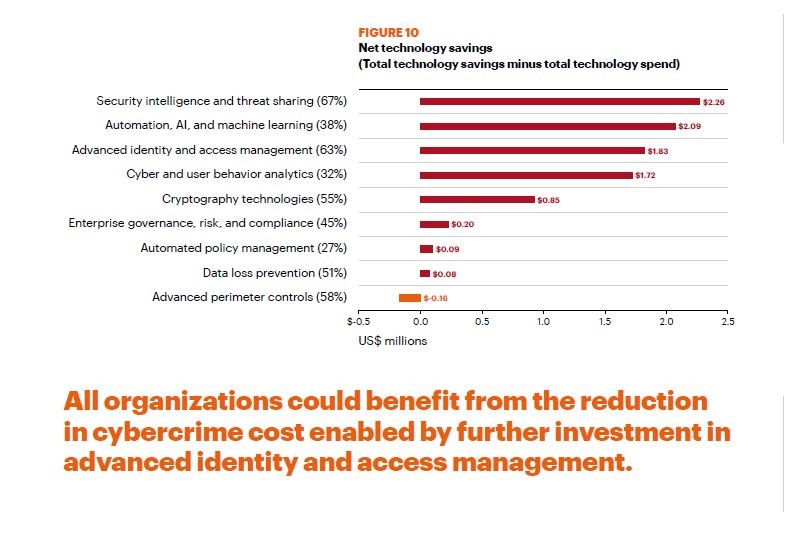

L’autenticazione delle identità e degli accessi: una best practice efficace

Lo studio di Accenture Ninth Annual Cost of Cybercrime Study oltre a descrivere nel dettaglio i costi che le imprese si trovano ad affrontare dopo un attacco cyber in termini di danni economici (e reputazionali), dettaglia su quali tecnologie attualmente si sta puntando e/o si dovrebbe puntare maggiormente, allo scopo di salvaguardare business e reputazione. Il grafico delle Net technology savings (qui sotto riportato, ndr), cioè delle tecnologie che possono proteggere da alcuni tipi di attacchi e far risparmiare molto denaro ad aziende e istituzioni, mostra come l’“Advanced identity and Access management” ossia l’autenticazione, il monitoraggio e gestione sicuri degli utenti e degli accessi siano al terzo posto. Ciò significa che, pur se già ampiamente utilizzati dal 63% delle oltre 2000 imprese intervistate, gli analisti intravedono proprio nei maggiori investimenti in quest’area non solo una evidente best practice da incentivare in ogni azienda, ma uno dei territori più strategici sul quale consigliano di aumentare attenzione e risorse. Ciò vale sia all’interno di un’organizzazione per tutti gli utenti/dipendenti allo scopo di semplificare, proteggendole, le procedure di validazione della loro identità; tanto più, l’attenzione all’autenticazione sicura e alla gestione protetta degli accessi diventa vitale nell’utilizzo di soluzioni esterne, piattaforme per esempio che richiedono la registrazione sicura degli utenti e che sono ormai diventate indispensabili per gestire operazioni, deals e progetti.

Accenture -Ninth Annual Cost of Cybercrime Study

Business e sicurezza: quando il web è cruciale per gli accordi chiave

Nonostante le paure e le minacce di essere cyberattaccati o truffati della propria identità, tutti noi constatiamo quotidianamente che gran parte delle operazioni più delicate e complesse si giocano ormai quasi totalmente su tavoli virtuali nel web. Nel campo degli affari, e della finanza in particolare, operazioni di grande rilievo come le fusioni tra aziende, l’acquisizione di un concorrente o di un partner fino ad arrivare alla quotazione in Borsa non possono più fare a meno di piattaforme digitali per condurre le due diligence necessarie a negoziare e definire il deal. Ecco perché servizi come le virtual data room sicure e flessibili si stanno facendo sempre maggiore spazio in aziende, studi professionali, istituzioni tant’è che, secondo studi firmati da Gartner, per il mercato VDR si stima per i prossimi anni una crescita media in doppia cifra in termini di giro d'affari a livello globale. Custodi di dati sia personali sia aziendali estremamente sensibili, le VDR per garantire protezione e sicurezza puntano molto sull’autenticazione (anche a due fattori) degli utenti e sulle autorizzazioni granulari date agli utenti invitati ad entrare nella data room. Il che assicura una completa tracciabilità delle attività svolte da ogni singolo utente sui documenti visionati, ognuno contrassegnato da filigrana dinamica riportante le informazioni dell’utente che ne ha preso visione. Le piattaforme più sicure poi lavorano sul controllo e la protezione dei dati by design. Non parte tutto quindi dal momento delicato del login in piattaforma ma ben prima, già nella scelta dell’architettura informatica da adottare (dai provider), dopo la registrazione in piattaforma e sui singoli documenti sui quali vengono adottati criteri di protezione/segregazione rispetto alla visibilità, stampabilità o al download da parte degli utenti autorizzati. La possibilità inoltre di modificare/revocare in ogni momento i diritti di ogni utente in data room, rende semplici e tempestivi monitoraggio e controllo sulle attività e sui dati.

© Radiocor